Yedeklemeler

Deno Deploy üzerinde barındırılan KV veritabanları, kendi S3 uyumlu depolama kovalarınıza sürekli olarak yedeklenebilir. Bu, barındırılan Deno KV veritabanlarında depolanan tüm veriler için yüksek kullanılabilirliği ve veri dayanıklılığını sağlamak amacıyla içsel olarak yaptığımız çoğaltma ve yedeklemelere ek olarak sunulmaktadır.

"Yedekleme işlemi, verilerinizi güvence altına almak için kritik öneme sahiptir."

— Deno Deploy Ekibi

Bu yedekleme, çok az bir gecikmeyle sürekli olarak gerçekleşir ve anlık zaman geri yükleme ve canlı çoğaltma sağlar. KV veritabanları için yedeklemeyi etkinleştirmek, çeşitli ilginç kullanım senaryolarının kilidini açar:

- Geçmişte herhangi bir zamanda verilerinizin tutarlı bir anlık görüntüsünü alma

- Deno Deploy'dan bağımsız bir salt okunur veri kopyası çalıştırma

- Verilerinizi favori veri borularınıza ileterek Kafka, BigQuery ve ClickHouse gibi akış platformlarına ve analitik veritabanlarına veri gönderme

Amazon S3 için yedekleme yapılandırma

Öncelikle AWS'de bir kova oluşturmalısınız:

- AWS S3 konsoluna gidin

- "Kova oluştur" butonuna tıklayın

- Bir kova adı girin ve bir AWS bölgesi seçin, ardından aşağı kaydırın ve "İleri"ye tıklayın

- AWS CLI'yi yükleyin

- Aşağıdaki komutu çalıştırın:

aws s3api create-bucket --bucket --region --create-bucket-configuration LocationConstraint=(yerinevekendi değerlerinizi koyun)

"AWS konsolunu kullanmanız daha basit bir çözüm sunabilir."

— Deno Deploy Ekibi

Ardından, kova için PutObject erişimine sahip bir IAM politikası oluşturun, bunu bir IAM kullanıcısına ekleyin ve bu kullanıcı için erişim anahtarları oluşturun:

- AWS IAM konsoluna gidin

- Sol yan çubukta "Politikalar"a tıklayın

- "Politika oluştur" butonuna tıklayın

- "JSON" politika editörünü seçin ve aşağıdaki politikayı yapıştırın:``ni daha önce oluşturduğunuz kovanın adıyla değiştirin.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "KVBackup",

"Effect": "Allow",

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::<kova-adi>/*"

}

]

} - "Politikayı gözden geçir" butonuna tıklayın

- Politika için bir ad girin ve "Politika oluştur" butonuna tıklayın

- Sol yan çubukta "Kullanıcılar"a tıklayın

- "Kullanıcı ekle" butonuna tıklayın

- Kullanıcı için bir ad girin ve "İleri"ye tıklayın

- "Politikaları doğrudan ekle" butonuna tıklayın

- Daha önce oluşturduğunuz politikayı arayın ve yanındaki onay kutusunu işaretleyin

- "İleri"ye tıklayın

- "Kullanıcı oluştur" butonuna tıklayın

- Yeni oluşturduğunuz kullanıcıya tıklayın

- "Güvenlik kimlik bilgileri"ne tıklayın ve ardından "Erişim anahtarı oluştur" butonuna tıklayın

- "Diğer"i seçin, ardından "İleri"ye tıklayın

- Erişim anahtarı için bir açıklama girin ve "Erişim anahtarı oluştur" butonuna tıklayın

- Erişim anahtarı kimliğini ve gizli erişim anahtarını kopyalayın ve güvenli bir yere kaydedin. Bunları daha sonra kullanmanız gerekecek ve bir daha geri alamayacaksınız.

- Aşağıdaki komutu terminalinize kopyalayın ve ``yi daha önce oluşturduğunuz kovanın adıyla değiştirin, ardından çalıştırın:

aws iam create-policy --policy-name <politika-adi> --policy-document '{"Version":"2012-10-17","Statement":[{"Sid":"KVBackup","Effect":"Allow","Action":"s3:PutObject","Resource":"arn:aws:s3:::<kova-adi>/*"}]}' - Aşağıdaki komutu terminalinize kopyalayın ve ``yi oluşturduğunuz kullanıcı için bir ad ile değiştirin, ardından çalıştırın:

aws iam create-user --user-name <kullanici-adi> - Aşağıdaki komutu terminalinize kopyalayın ve

yi birinci adımda oluşturduğunuz politikanın ARN'siyle,yi bir önceki adımda oluşturduğunuz kullanıcının adıyla değiştirin, ardından çalıştırın:aws iam attach-user-policy --policy-arn <politika-arn> --user-name <kullanici-adi> - Aşağıdaki komutu terminalinize kopyalayın ve ``yi ikinci adımda oluşturduğunuz kullanıcı ile değiştirin, ardından çalıştırın:

aws iam create-access-key --user-name <kullanici-adi> - Erişim anahtarı kimliğini ve gizli erişim anahtarını kopyalayın ve güvenli bir yere kaydedin. Bunları daha sonra kullanmanız gerekecek ve bir daha geri alamayacaksınız.

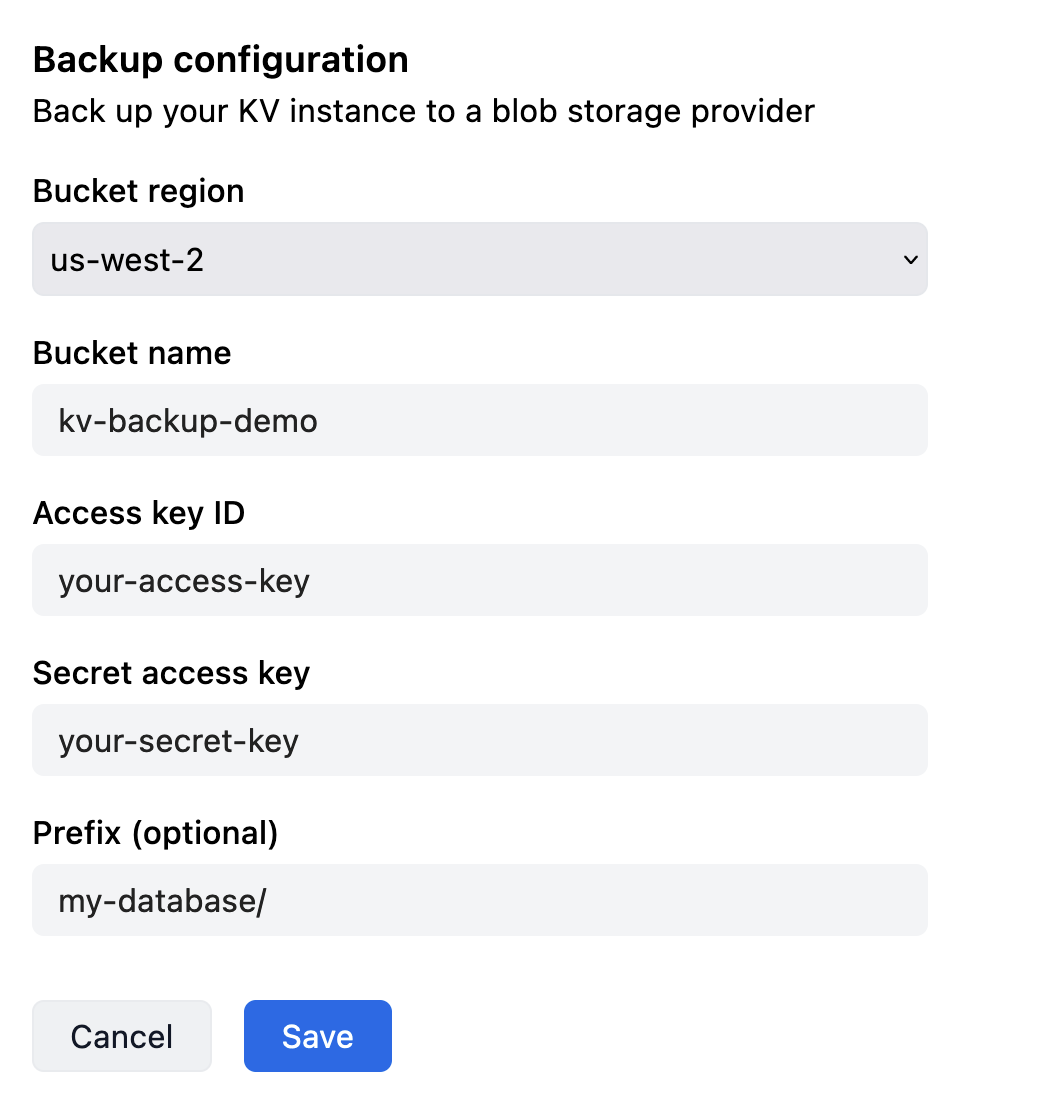

Artık Deno Deploy paneline gidin ve projenizdeki "KV" sekmesine tıklayın. "Yedekleme" bölümüne kaydırın ve "AWS S3"ye tıklayın. Daha önce oluşturduğunuz kova adı, erişim anahtarı kimliği ve gizli erişim anahtarını girin ve kovayı bulunduğu bölgeyi belirtin. Ardından "Kaydet" butonuna tıklayın.

Yedekleme hemen başlayacaktır. Veriler yedeklendikten ve sürekli yedekleme aktif hale geldikten sonra durumu "Aktif" olarak değiştireceksiniz.

Google Cloud Storage için yedekleme yapılandırma

Google Cloud Storage (GCS), S3 protokolü ile uyumludur ve yedekleme hedefi olarak da kullanılabilir.

Öncelikle GCP'de bir kova oluşturmalısınız:

- GCP Cloud Storage konsoluna gidin

- Üst çubukta "Oluştur"a tıklayın

- Bir kova adı girin, bir konum seçin ve "Oluştur"a tıklayın

- gcloud CLI'yi yükleyin

- Aşağıdaki komutu çalıştırın:

gcloud storage buckets create --location(yerinevekendi değerlerinizi koyun)

Google Cloud Storage, yüksek erişilebilirlik sunar ve veri kaybını önlemek için idealdir.

Ardından, kovaya Storage Object Admin erişimine sahip bir hizmet hesabı oluşturun ve hizmet hesabı için bir HMAC erişim anahtarı oluşturun:

- GCP IAM konsoluna gidin

- Sol yan çubukta "Hizmet hesapları"na tıklayın

- "Hizmet hesabı oluştur" butonuna tıklayın

- Hizmet hesabı için bir ad girin ve "Tamam" butonuna tıklayın

- Yeni oluşturduğunuz hizmet hesabının e-posta adresini kopyalayın. Daha sonra buna ihtiyacınız olacak.

- GCP Cloud Storage konsoluna gidin

- Önceki adımda oluşturduğunuz kovaya tıklayın

- Araç çubuğunda "İzinler"e tıklayın

- "Erişim ver" butonuna tıklayın

- Daha önce kopyaladığınız hizmet hesabının e-posta adresini "Yeni ilkeler" alanına yapıştırın

- "Rol seç" açılır menüsünden "Storage Object Admin"ı seçin

- "Kaydet" butonuna tıklayın

- Sol yan çubukta "Ayarlar"a tıklayın (hala Cloud Storage konsolunda)

- "Etkileşim" sekmesine tıklayın

- "Bir hizmet hesabı için anahtar oluştur" butonuna tıklayın

- Daha önce oluşturduğunuz hizmet hesabını seçin

- "Anahtar oluştur" butonuna tıklayın

- Erişim anahtarını ve gizli erişim anahtarını kopyalayın ve güvenli bir yere kaydedin. Daha sonra bunlara ihtiyaç duyacaksınız ve bir daha geri alamayacaksınız.

- Aşağıdaki komutu çalıştırın, ``yi oluşturduğunuz hizmet hesabı için bir ad ile değiştirin:

gcloud iam service-accounts create <hizmet-hesabi-adi> - Aşağıdaki komutu çalıştırın,

yi daha önce oluşturduğunuz kovanın adıyla değiştirin veyı önceki adımda oluşturduğunuz hizmet hesabının e-posta adresi ile değiştirin:gsutil iam ch serviceAccount:<hizmet-hesabi-e-posta>:objectAdmin gs://<kova-adi> - Aşağıdaki komutu çalıştırın, ``yı önceki adımda oluşturduğunuz hizmet hesabının e-posta adresi ile değiştirin:

gcloud storage hmac create <hizmet-hesabi-e-posta> accessIdvesecretdeğerlerini kopyalayın ve güvenli bir yere kaydedin. Daha sonra bunlara ihtiyaç duyacaksınız ve bir daha geri alamayacaksınız.

Artık Deno Deploy paneline gidin ve projenizdeki "KV" sekmesine tıklayın. "Yedekleme" bölümüne kaydırın ve "Google Cloud Storage"a tıklayın. Önceki adımlarda oluşturduğunuz kova adı, erişim anahtarı kimliği ve gizli erişim anahtarını girin ve kovayı bulunduğu bölgeyi belirtin. Ardından "Kaydet" butonuna tıklayın.

Yedekleme hemen başlayacaktır. Veriler yedeklendikten ve sürekli yedekleme aktif hale geldikten sonra durumu "Aktif" olarak değiştireceksiniz.

Yedeklemeleri Kullanma

S3 yedeklemeleri denokv aracı ile kullanılabilir. Daha fazla bilgi için belgelere başvurun.